大鸟阿力 下载,前打竿,璐久

目前,电脑技术发展越来越快,同时产生的一些病毒也具有很大的杀伤力和不可控性,以下是小编搜集整理的一篇探究计算机网络安全防护技术应用的论文范文,欢迎阅读查看。

摘 要:计算机网络是一把双刃剑,不合理的使用和不及时的防护可能引来各种各样的病毒,使电脑瘫痪影响使用。应对黑客入侵和难缠的病毒,必须要有一套计算机网络安全防护技术为我们保驾护航。本文从计算机网络安全面临的问题、安全防护技术、防火墙的设计三个方面展开论述。

关键词:计算机网络;安全防护技术;应用研究

新的时代,计算机网络技术给人们带来了很多便利,通过它人们可以交流信息,传递知识,节省时间的同时更加注重效率。但是计算机网络也有一定的缺点,例如,隐形的病毒或者黑客都会给电脑造成危害,导致交流中断,信息缺失,计算机网络安全问题应该得到重视。

一、计算机网络面临的问题

1.操作系统的安全性不高

操作系统是计算机使用者应用电脑的一个间接的工具。计算机使用者可以通过这个系统来应用一些软件,进一步完成自己的工作。所以说,操作系统在整个计算机网络中起着十分重要的作用。正是因为其重要,所以经常遭到黑客的攻击,导致信息的泄露或者丢失。因此,在计算机安全防护工作中应该加强对操作系统的重视。

2.网络病毒干扰

计算机病毒对电脑的危害主要是通过改变电脑的运行程序,使其不能正常工作,导致数据丢失或者隐私暴露。病毒主要是通过网络传播,电脑在联网的状态下相互之间可以传播病毒,并且速度极快,难以控制。网络病毒是近年来危害非常大的一种程序,给电脑设备带来极大的损失。

3.结构和设备的不安全性

计算机网络更好地运行,需要很多结构和设备共同作用,包括总线型等结构和路由器、交换机等设备。这些结构和设备都可能遭受病毒的扰乱,导致整个网络瘫痪。所以,对硬件设备也应该有所防护。

4.黑客的攻击

黑客可以设计多种计算机病毒对电脑进行攻击,获取计算机中的信息,或者是通过电脑发布一些违法信息。黑客如果发现电脑有些许的漏洞,会立即对其进行攻击,可以在使用者不知道的情况下对电脑进行操作,窃取个人信息,并通过不正当渠道获利。

5.计算机操作主体对电脑的保护意识低

目前,电脑技术发展越来越快,同时产生的一些病毒也具有很大的杀伤力和不可控性。而这些并没有引起电脑使用者足够的注意,他们觉得那种看不到的事情没有必要去担心和防护,有时候很长时间才对电脑进行一次杀毒。这种人为因素的影响使计算机网络安全的隐患越来越大,尤其是对一些保存有重要信息的计算机,这样的行为是万万不可取的。

二、安全防护技术

1.进行加密

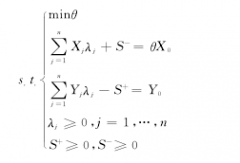

我们可通过RSA、DES等技术对电脑中重要的信息进行加密,使病毒和黑客不容易入侵。具体的方式是通过DES技术进行密码的确定,然后通过这个技术对原文进行加密,这就起到了双重防护的作用。想要访问原文,必须先对原始密码进行解密,再对原文密码进行破解。此外,还可以通过对每个节点进行加密,以确保传输末端不被病毒所侵袭。

2.入侵技术检测

对入侵病毒的检测主要有两种技术,一是误用检测技术,该技术会有一个异常行为作参照,可以将入侵的行为进行对照,以判断其是不是病毒入侵。对于异常的行为进行分析鉴定,最后会确定一个模型,拿这个模型与入侵行为进行比对,如果吻合,那么可以确定入侵行为是病毒入侵。另一种是异常检测技术。异常检测技术与前者的不同之处是以用户的使用习惯作为参考对照。对分子处理之后的模型与用户进行比对,以判断是否有病毒入侵。

3.网络访问技术筛选

计算机网络存在一个广泛的接受性,在所接受的外来文件和信息中可能会包括一些病毒。这时,就需要对病毒进行拦截。拦截的方式有很多,可以是对路由器加强防护,防止外来不安全因素的入侵。或者对计算机内的文件进行加密,能够解密的人才能够进行访问,以防止黑客的侵袭。

4.应用杀病毒的软件

杀病毒软件在市面上可是琳琅满目,对我们来说也更为熟悉。一个好的杀毒软件主要包括三个方面的防护,一是预防,二是检测,三是清除。可以对我们电脑中的文件和软件进行检测,来确定是否有病毒存在。通过自我修复或者手动修复的方式来阻止病毒的侵入。在我们日常生活中,经常性利用此种软件对电脑进行杀毒,可以有效预防电脑中毒。

三、防火墙技术

1.模式设定

根据用户所使用网络的类型,选择适合的防火墙类型,主要有静态模式和动态模式。通过一些技术的布控来实现网段选择上的访问限制。

2.服务器功能配置

根据网络类型的选择实现电脑配置的安装。内网用户可以通过多种方式来访问WEB网站,采取更加周密的防护措施。

综上所述,在计算机网络技术发展的同时,其安全问题越来越应该得到重视。对此,我们不仅只依靠杀毒软件,更应该对安全技术进行进一步的开发和利用,对危险因素进行分析确定,并采用正确的处理,以维护我们计算机网络环境的安全。

参考文献:

[1]田迪.浅析计算机网络安全防护技术[J].计算机光盘软件与应用,2012(2):23-27.

[2]石晓玉.浅析计算机技术网络安全[J].科技情报开发与经济,2010(24):12-17.

[3]张明泽.计算机网络防护安全与策略分析[J].赤峰学院学报,2010(6):34-39.

[4]张朋义.谈计算机网络不安全因素与防护技术措施[J].民营科技,2011(5):12-19.